这一发现是不寻常的,因为发现可以同时攻击多个平台的恶意代码是很罕见的。通常情况下,恶意软件只为攻击一个平台的特定漏洞而生成,而不是以类似的方式同时为多个平台开发。根据研究人员的技术分析,SysJoker被认为是在2021年下半年的一次攻击中启动的。安全研究员Patrick Wardle对其macOS变种进行了分析。该代码被发现是一个涵盖英特尔和arm64构建的通用二进制文件,这意味着它可以在Apple Silicon以及带有英特尔芯片的旧Mac上运行。该代码有签名,尽管是临时性的签名。

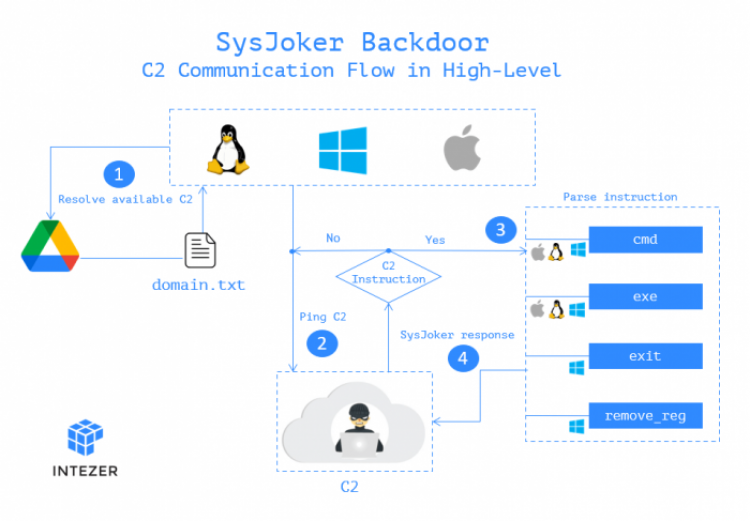

据报道,新的”SysJoker”后门可以攻击多个操作系统,包括macOS、Windows和Linux。来自Intezer的研究人员透露,他们发现了SysJoker,这个后门最初被发现是攻击Linux的。不久之后,同一后门的变种被发现,它们可以扩展出对Windows和macOS进行攻击。

![图片[1]-新的跨平台”SysJoker”后门同时影响macOS、Windows、Linux-零度博客](https://www.freedidi.com/wp-content/uploads/2022/01/34898f78d420241211004431-800x400.webp)

最初运行时,该软件将自己复制到用户的库中,作为macOS的更新,用于在受感染的系统上持续存在。

运行后,该恶意软件随后试图下载一个文件,形成一个Google Drice账户,并能够下载和运行一个可执行文件,这取决于来自指定控制服务器的命令。其他命令包括解压缩下载的可执行文件,以及改变解压缩的可执行文件的权限以允许其运行。

而Windows下的分析表明,它的操作方式实际上是一样的,即假装是一个更新,联系远程服务器下载一个载荷并接收其他命令,并在目标系统上执行代码。在被研究人员发现后,该后门开始被反病毒引擎标记出来。

至于它的目的,Intezer还没有看到攻击者发送的第二阶段或命令,这表明它有一个非常具体的目的,因此很可能是来自一个”高级行为者”。人们认为其目的是”间谍活动”,尽管有可能作为后续阶段进行勒索软件攻击。

如何检测SysJoker

Intezer公布了一份系统被攻击的指标清单,包括创建哪些文件和允许代码持续存在的LaunchAgent。

SysJoker创建的文件和目录包括。

/Library/MacOsServices

/Library/MacOsServices/updateMacOs

/Library/SystemNetwork

/Library/LaunchAgents/com.apple.update.plist

![图片[3]-新的跨平台”SysJoker”后门同时影响macOS、Windows、Linux-零度博客](https://www.freedidi.com/wp-content/uploads/2022/01/470a35233f20241211004450-660x550.webp)

持久性代码在LibraryLaunchAgents/com.apple.update.plist这个路径下。如果在Mac上发现这些文件,建议关闭所有相关进程并删除这些文件。

目前还不清楚用户如何成为SysJoker的受害者。

相关文章

- 1 Windows 11 开始默认不读取A:软驱

- 2 K歌必备神器!全民K歌、K歌达人 支持电脑 手机 电视TV

- 3 Windows 11 开始默认不读取A:软驱

- 4 GibberLink 神奇的两 AI 加密对话! 完全开源,本地部署教程!

- 5 震惊!AI 竟秘密通信,人类完全听不懂!太离谱了!免费开源,可本地部署 GibberLink | 零度解说

- 6 Winhance – Windows 11 系统增强实用工具,系统瘦身优化神器!

- 7 Windows 11 Debloater Tool (可视化 UI 版) ,免费开源,一键去除电脑臃肿功能!

- 8 Windows 11 卡顿、运行慢?试试这两款优化神器,让电脑丝滑流畅、极速起飞! | 零度解说

- 9 AI 太强了!几分钟生成一首原创音乐,真实又好听,教程来了! | 零度解说

- 10 OmniHuman-1 多模态 “真人”视频生成项目! 效果真不错

-

扫码下载安卓APP

扫码下载安卓APP

-

微信扫一扫关注我们

微信扫一扫关注我们

微信扫一扫打开小程序

微信扫一扫打开小程序

微信扫一扫打开小程序

微信扫一扫打开小程序

-

返回顶部

发表评论