一个以前不为人知的 Linux 恶意软件一直在利用多个过时的 WordPress 插件和主题中的 30 个漏洞来注入恶意 JavaScript。

根据防病毒供应商Dr.Web的一份报告,该恶意软件同时针对 32 位和 64 位 Linux 系统,为其操作员提供远程命令功能。

该木马的主要功能是使用一组连续运行的硬编码漏洞攻击 WordPress 网站,直到其中一个有效。

目标插件和主题如下:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (CVE-2019-17232 and CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

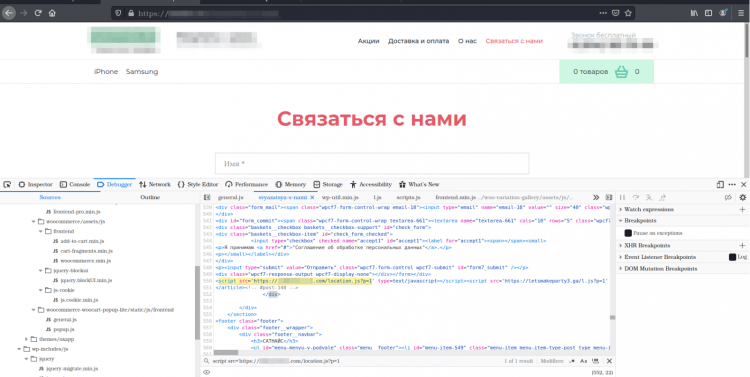

如果目标网站运行上述任何一个过时且易受攻击的版本,恶意软件会自动从其命令和控制 (C2) 服务器获取恶意 JavaScript,并将脚本注入网站站点。

受感染的页面充当攻击者选择的位置的重定向器,因此该方案在废弃站点上效果最好。

这些重定向可能用于网络钓鱼、恶意软件分发和恶意广告活动,以帮助逃避检测和阻止。也就是说,自动注射器的运营商可能会将他们的服务出售给其他网络犯罪分子。

Dr. Web 在野外观察到的有效负载的更新版本还针对以下 WordPress 附加组件:

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

新变体针对的新附加组件表明后门的开发目前处于活跃状态。

Dr. Web 还提到,这两种变体都包含当前未激活的功能,这将允许对网站管理员帐户进行暴力破解攻击。

抵御这种威胁需要 WordPress 网站的管理员将网站上运行的主题和插件更新到最新可用版本,并将不再开发的主题和插件替换为受支持的替代品。

使用强密码并激活双因素身份验证机制应确保防止暴力攻击。

本条线报内容来自互联网,所推荐内容不代表本站立场,请自行鉴别。

相关文章

- 1 Windows 11 开始默认不读取A:软驱

- 2 K歌必备神器!全民K歌、K歌达人 支持电脑 手机 电视TV

- 3 Windows 11 开始默认不读取A:软驱

- 4 GibberLink 神奇的两 AI 加密对话! 完全开源,本地部署教程!

- 5 震惊!AI 竟秘密通信,人类完全听不懂!太离谱了!免费开源,可本地部署 GibberLink | 零度解说

- 6 Winhance – Windows 11 系统增强实用工具,系统瘦身优化神器!

- 7 Windows 11 Debloater Tool (可视化 UI 版) ,免费开源,一键去除电脑臃肿功能!

- 8 Windows 11 卡顿、运行慢?试试这两款优化神器,让电脑丝滑流畅、极速起飞! | 零度解说

- 9 AI 太强了!几分钟生成一首原创音乐,真实又好听,教程来了! | 零度解说

- 10 OmniHuman-1 多模态 “真人”视频生成项目! 效果真不错

-

扫码下载安卓APP

扫码下载安卓APP

-

微信扫一扫关注我们

微信扫一扫关注我们

微信扫一扫打开小程序

微信扫一扫打开小程序

微信扫一扫打开小程序

微信扫一扫打开小程序

-

返回顶部

![图片[1]-新的 Linux 恶意软件利用 30 个插件漏洞来入侵 WordPress 网站-零度博客](https://www.freedidi.com/wp-content/uploads/2023/01/freedidi.com_WordPress.jpg)

发表评论